DATENANALYSEN UND DATENSCHUTZ IN EINKLANG BRINGEN

Erfüllen Sie Datenschutzbestimmungen und maximieren sie gleichzeitig den Wert Ihrer Daten

Datenerkennung und Sicherheit für Ihre Datenanalyseumgebung

Unternehmen sind ständig auf der Suche nach Möglichkeiten, ihre Daten gewinnbringend zu nutzen.

Datenschutzbestimmungen verlangen jedoch, dass sie die sensiblen Daten ihrer Kunden, Mitarbeiter und Partner angemessen schützen.

Die comforte Data Security Platform hilft Unternehmen, den Wert ihrer Daten für Analysen und Innovationen voll auszuschöpfen und gleichzeitig den Datenschutz zu wahren und Compliance-Anforderungen zu erfüllen.

Vorteile

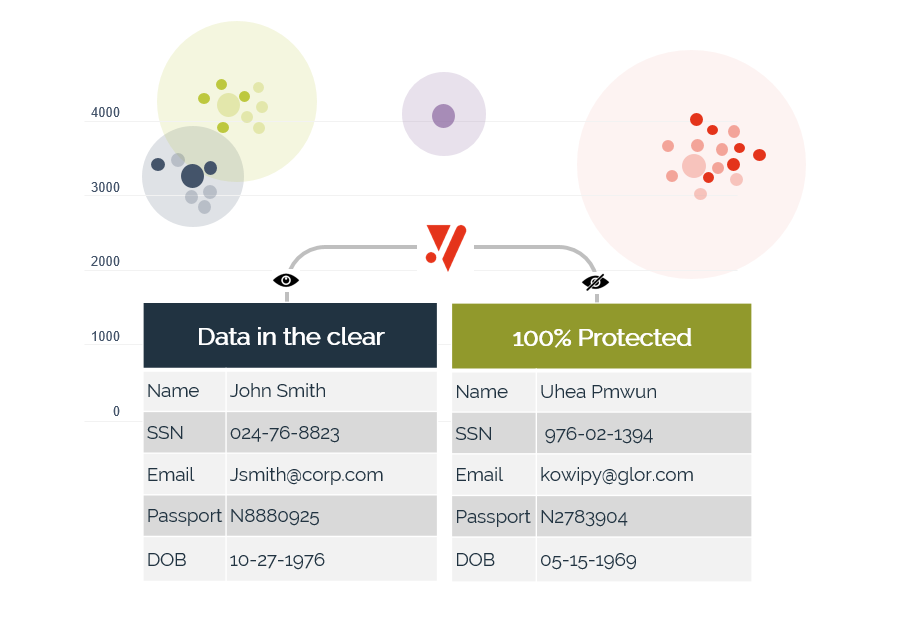

Nutzen Sie den vollständigen Wert Ihrer Daten unter Wahrung des Datenschutzes mit erstklassigen Datenerkennungs- und Sicherheitslösungen. Analysieren Sie geschützte Daten und nutzen Sie sie für neue Geschäftsmöglichkeiten, ohne sich Sorgen über Datenschutz- oder Compliance-Risiken machen zu müssen.

Stellen Sie sicher, dass geeignete Richtlinien und Technologien zum Schutz der Privatsphäre eingesetzt werden, um die Compliance- und Sicherheitsanforderungen für Ihre Datenlandschaft zu erfüllen. Schützen Sie Daten, bevor sie in Ihr Data Warehouse (z. B. Snowflake) eingespeist werden, damit keine sensiblen Informationen in der Cloud gespeichert werden. Schützen Sie Ihre Daten nicht nur im Ruhezustand, sondern auch bei der Übertragung oder wenn sie von Analyseteams verwendet oder mit Partnern geteilt werden. Bleiben Sie flexibel und passen Sie sich mit zukunftssicherer, datenzentrierter Sicherheit problemlos an bestehende und neue Vorschriften an.

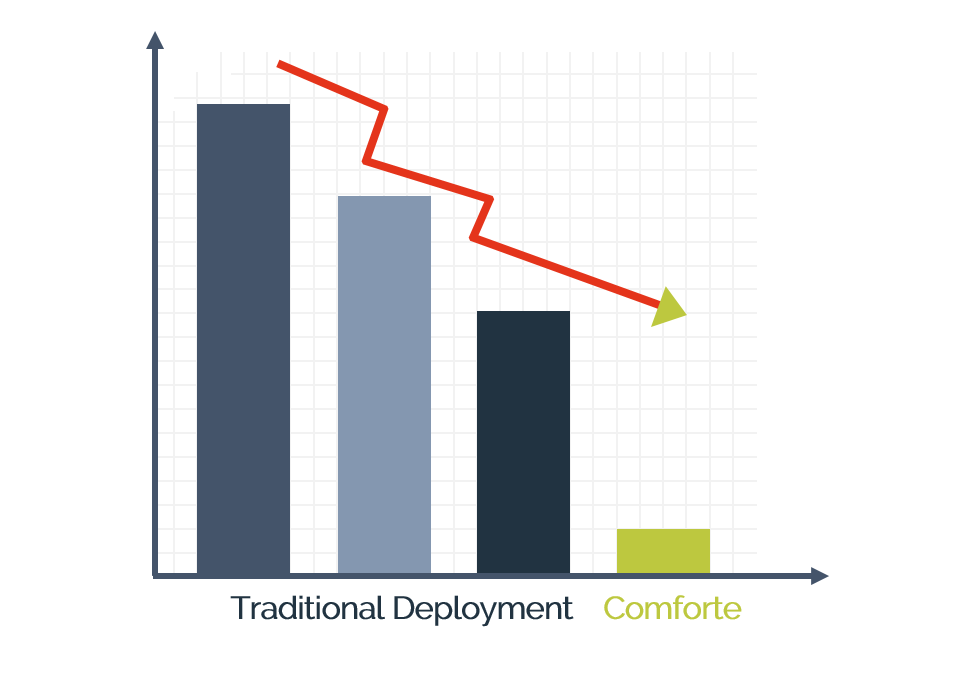

Verkürzen Sie die Zeit zur Bereitstellung von verwertbaren und nutzbaren Daten. Implementieren Sie Datenschutz in wenigen Tagen oder Wochen, statt in Monaten oder Jahren. Einfache Integration mit Ihren Datenquellen, Analysetools und Unternehmensanwendungen, unabhängig davon, ob diese sich in ihrem Rechenzentrum, in der Cloud oder in beidem befinden.

Erkennen und schützen Sie alle Ihre sensiblen Daten mit einer automatisierten Plattform. Verstehen Sie die Datenherkunft, damit Sie Ihre risikobasierte Strategie schneller definieren und Lücken in der Datenexposition mit angemessenem Datenschutz schließen können.

Sobald Ihre Daten geschützt sind, werden Sie weniger Ressourcen für die Verwaltung und Kontrolle sensibler Daten aufwenden müssen.

Demo: Secure data analytics

Video anschauen

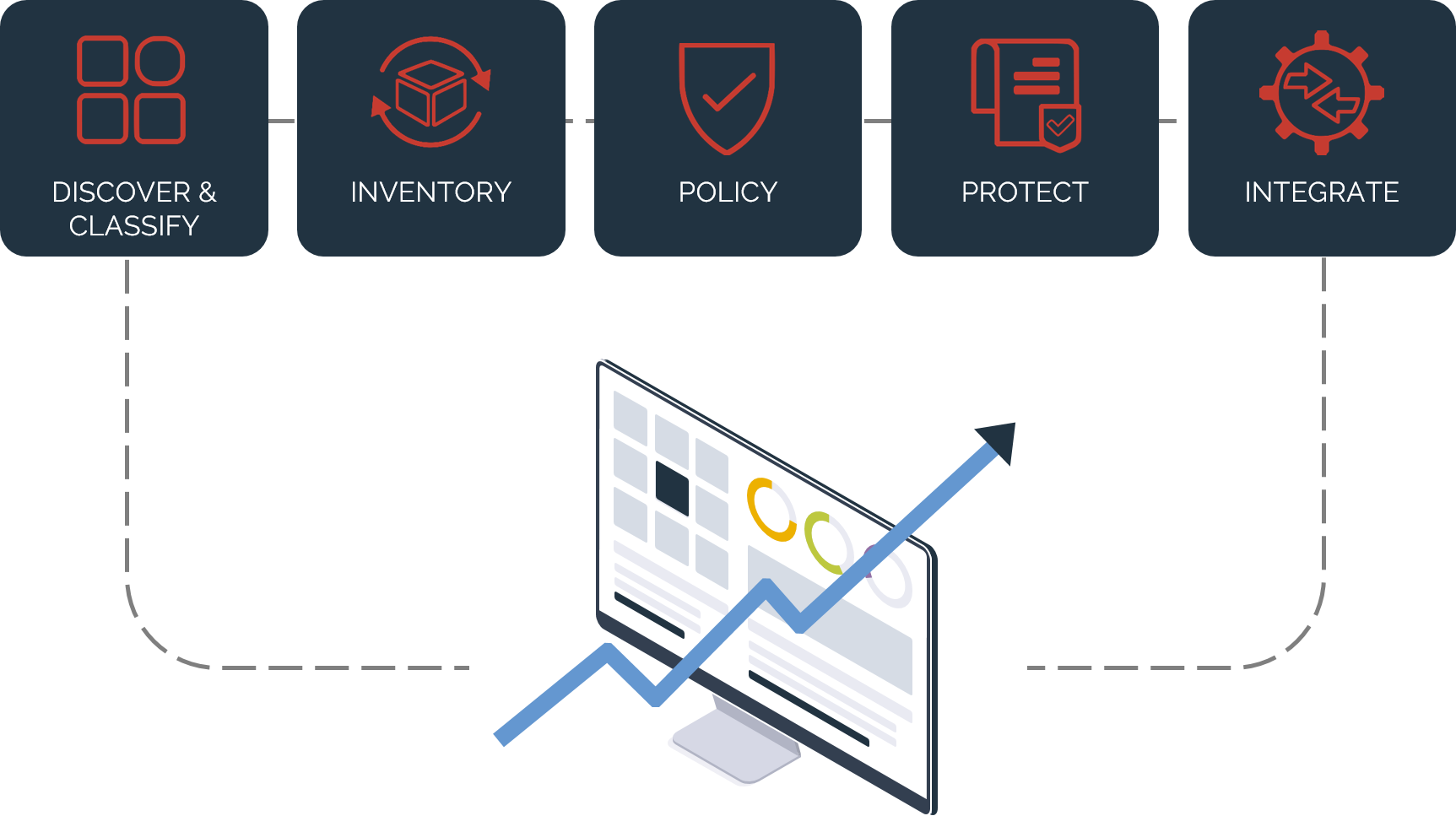

Wie es funktioniert

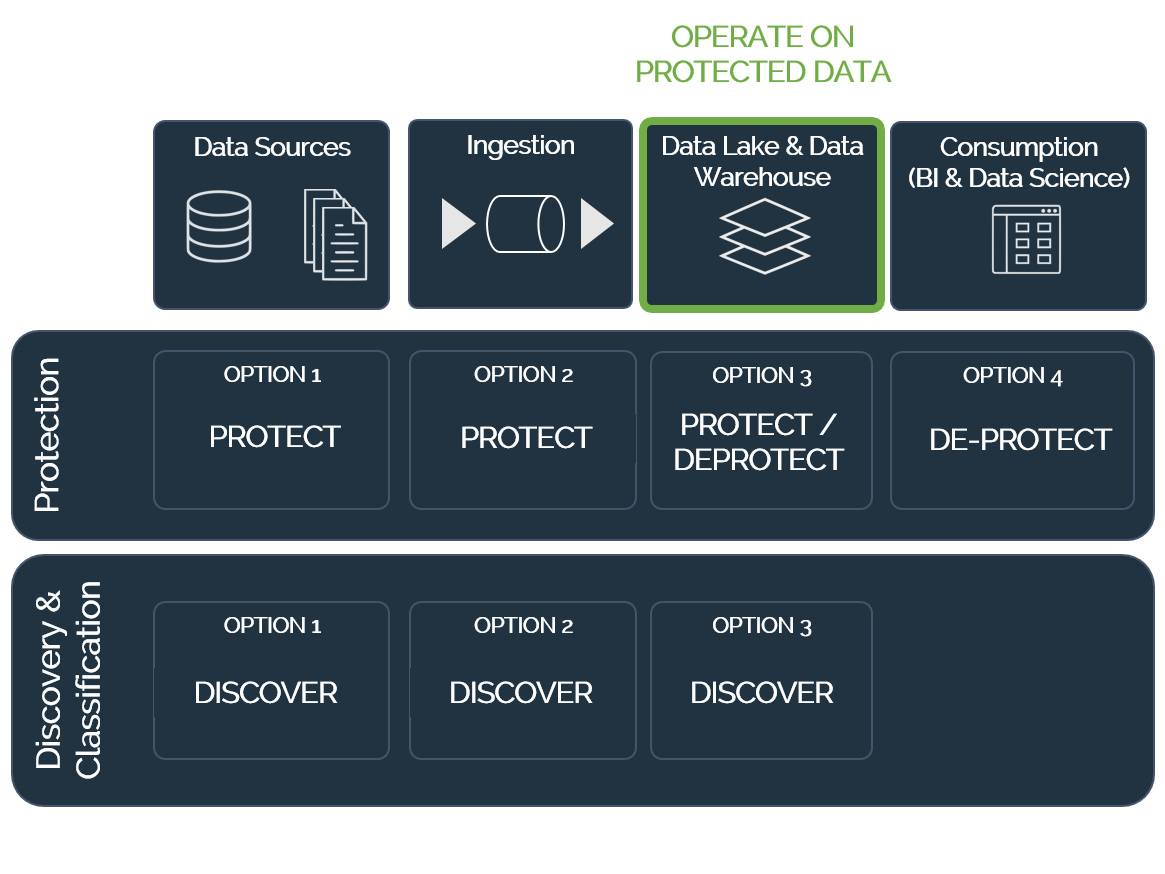

Architektur

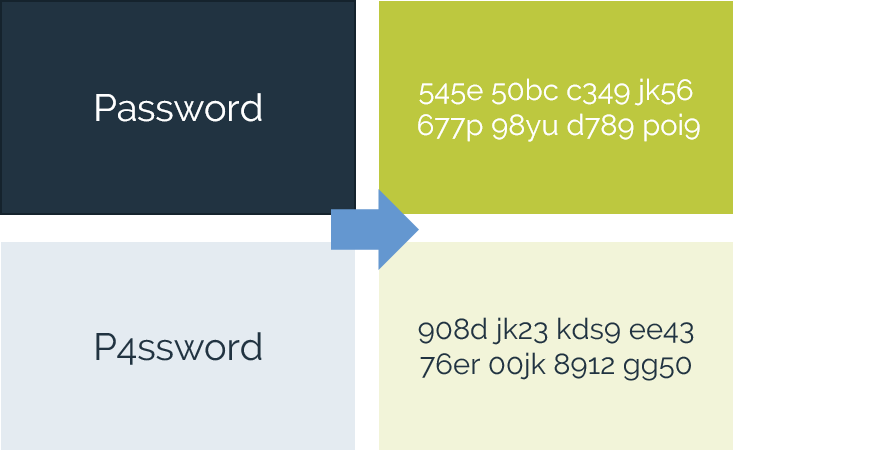

- Auffinden aller Repositories mit strukturierten, halbstrukturierten und unstrukturierten sensiblen Daten, selbst wenn Sie nicht wissen, wo sich die Repositories befinden

- Schützen Sie Daten, bevor diese in die Cloud gelangen, sowie Daten, die schon in der Cloud sind